나눔터 FREE BOARD

|

호 2007. 10. 4 |

| |||||||||||

댓글 0

| 날짜 | 제목 |

|---|---|

| 2007.10.29 | [756호] - 건축공사 이야기 - 결로(結露)현상으로부터의 탈출 |

| 2007.10.29 | [755호] - [보안정보]악성코드가 들어오는 길을 막자 |

| 2007.10.29 | [754호] - 병원 리모델링 |

| 2007.10.23 | [753호] - 한국도시행정학회 논문집 2007년 8월호 |

| 2007.10.22 | [752호] - [종합소식] 리모델링, 가변형 구조기준 마련 등 |

| 2007.10.19 | [751호] - 건축공사 이야기 - 화재에 취약한 철골구조-내화피복으로 보완한다 |

| 2007.10.19 | [750호] - 2007년도 국토의 계획 및 이용에 관한 연차보고서 |

| 2007.10.19 | [749호] - [건축물정보] 수원 제2청사( THE 2ND SUWON CITY HALL ) |

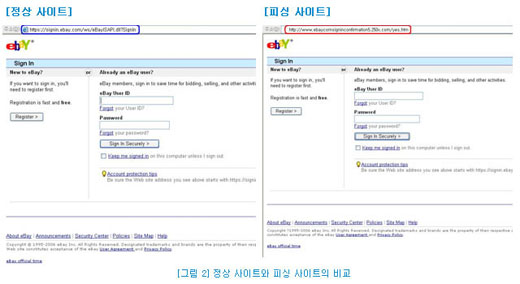

| 2007.10.19 | [740호] - [보안정보]정보 낚는 피싱, 그 위험한 진화를 유의하라! |

| 2007.10.17 | [748호] - 대한건축학회 논문집 2007년 9월호 |

| 2007.10.17 | [747호] - [종합소식] 공공공사의 설계도면 작성방법 변경 등 |

| 2007.10.12 | [745호] - [웹디렉토리] 무료 파일 호스팅 서비스 - 미디어파이어 |

| 2007.10.12 | [744호] - 해외부동산 시장 |

| 2007.10.09 | [743호] - 한국실내디자인학회 논문집 2007년 8월호 |

| 2007.10.08 | [742호] - [종합소식] 장애물 없는 생활환경 인증제 본격시행 등 |

| 2007.10.08 | [741호] - 건축공사 이야기 - 철골의 발견 - 초고층 건축물의 등장 |

| 2007.10.04 | [739호] - [건축물정보] 철원종합문화복지센터 |

| 2007.10.04 | [738호] - 대한국토·도시계획학회 논문집 2007년 8월호 |

| 2007.10.01 | [737호] - [종합소식] 택지개발업무처리지침 개정 등 |

| 2007.09.21 | [736호] - 건축공사 이야기 - 외벽의 백화(白花)를 막을 방법이 없는가? |