나눔터 FREE BOARD

| ||||||||||||||||||

댓글 0

| 날짜 | 제목 |

|---|---|

| 2007.07.30 | [697호] - [종합소식] 기본형건축비 산정기준 마련 등 |

| 2007.07.27 | [696호] - 건축공사 이야기 - 건축물의 철거에 따른 안전대책 |

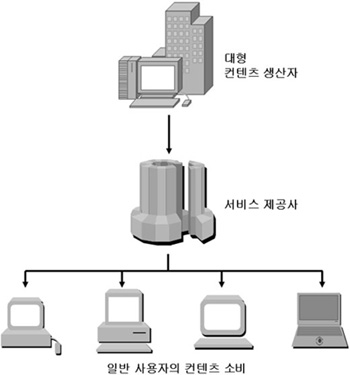

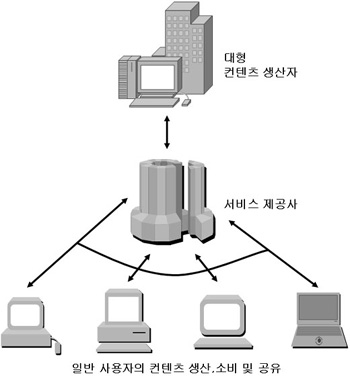

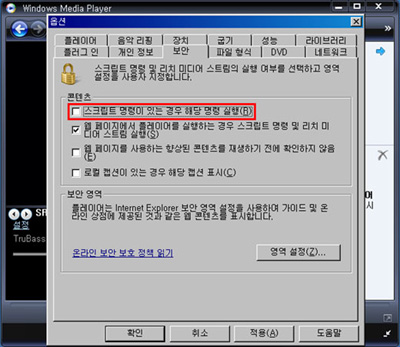

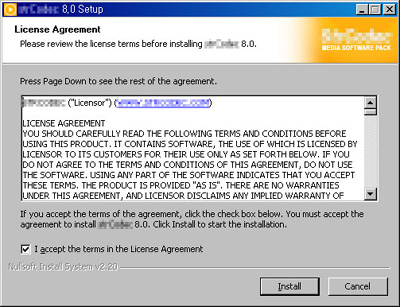

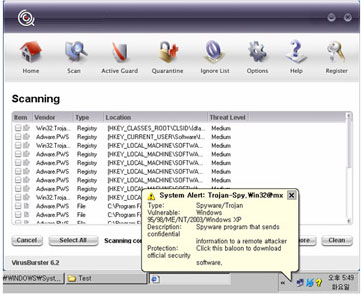

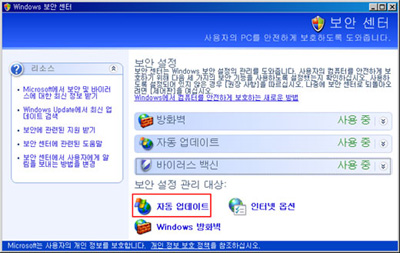

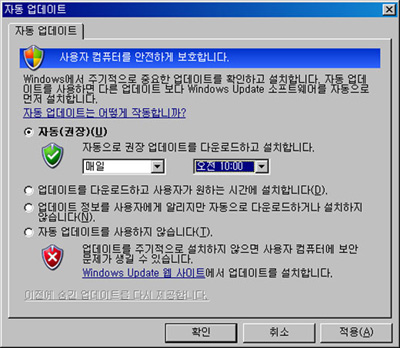

| 2007.07.27 | [695호] - [보안정보]UCC를 통해 유포되는 악성코드 예방법 |

| 2007.07.26 | 설계시장에서의 ODM(Original Design Manufacturing) |

| 2007.07.25 | [694호] - 민간투자사업 (BTL) 정책 |

| 2007.07.24 | [693호] - 한국건설순환자원학회 문헌 원문서비스 개시 |

| 2007.07.23 | [692호] - [종합소식] 턴키수주 관련 금품수수 처벌수위 대폭 강화 등 |

| 2007.07.21 | [691호] - 주차장법 위반에 따른 고발 그리고 벌칙 |

| 2007.07.21 | [690호] - 2007년도 국토업무편람 |

| 2007.07.21 | [689호] - [건축물정보] 라벨라꾸치나( La Bella Cucina ) |

| 2007.07.21 | [688호] - 대한건축학회 논문집 2007년 6월호 |

| 2007.07.16 | [687호] - [종합소식] 주택건설기준등에관한규정 개정안 등 |

| 2007.07.16 | [685호] - [웹디렉토리] 오르브 마이캐스트 |

| 2007.07.16 | [684호] - 오피스 리모델링 (Office Remodeling) |

| 2007.07.16 | [683호] - 한국지진공학회 논문집 2007년 6월호 |

| 2007.07.16 | [682호] - [종합소식] 기술자격증 따야 감리사 된다 등 |

| 2007.07.16 | [681호] - 부설 주차장의 용도변경 |

| 2007.07.16 | [680호] - [보안정보]잘못 알고 있는 컴퓨터 바이러스 상식 |

| 2007.07.16 | [679호] - [건축물정보] 영신교회( YEONGSIN PRESBYTERIAN CHURCH ) |

| 2007.07.16 | [678호] - 한국태양에너지학회논문집 <태양에너지> 2007년 6월호 |